Matrice de Clés, cela vous dit quelque chose ? Je sais que cela pouvait être un peu confus ou au moins difficile à comprendre, mais pas besoin de s'inquiéter, ce n'est pas si compliqué. Soushine Commutateur de membrane est une méthode unique pour rester aussi en sécurité que possible avec vos données. De manière figurée, c'est comme une blague intérieure que seuls vous et vos amis les plus proches connaissent. C'est en composant ce code secret que nous serons littéralement les seuls à connaître ou à pouvoir accéder à nos données vitales, et à moins qu'ils n'obtiennent ce code spécifique, personne d'autre ne risquerait de regarder ces choses extrêmement privées (ce qui est définitivement ce que nous ne souhaitons pas).

C'est ici que ça devient plus amusant lorsque nous discutons de la manière dont une matrice clé peut vraiment être utilisée pour protéger les informations. Ensuite, le chiffrement des données est l'usage quotidien des mots etc., où nous utilisons une simple matrice clé pour les convertir en un code secret. Ainsi, si quelqu'un essayait même de lire votre message — tout ce qu'il obtiendrait serait du charabia. La seule façon d'extraire les mots normaux de ce code confidentiel est d'avoir un équilibre sur ce qui a déjà été utilisé auparavant pour ce type de codes – ce port accepte spécifiquement n'importe quelle telle matrice clé. C'est précisément cette raison qui rend vos informations si importantes et c'est ici qu'une matrice clé entre en jeu pour vous protéger. Vous pouvez l'utiliser comme une figure pour empêcher les autres d'accéder au privé.

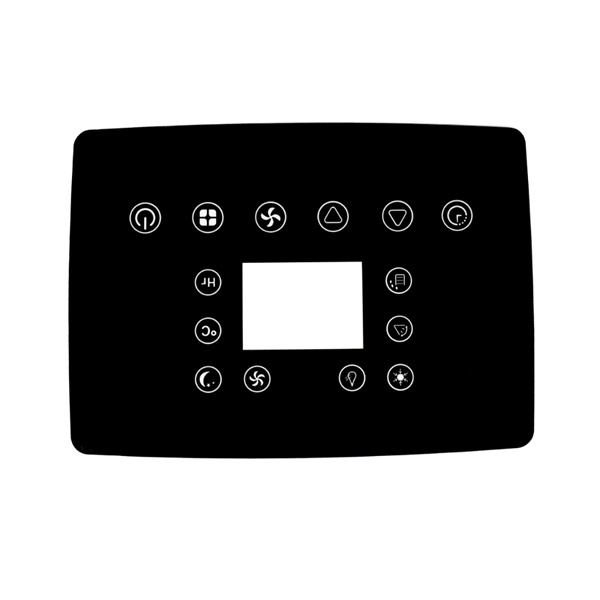

Matrice de touches : Donc, cela active la matrice de touches. Les diapositives et matrices sont simplement créées avec des cellules. Chaque cellule a un nombre plus grand qui agit comme partie de l'approche du code secret, avec laquelle elle travaille en collaboration avec ses 'frères' pour s'assurer que vos informations sont en sécurité et ne peuvent pas être consultées par des regards indésirables. Peut-être qu'un Soushine a été utilisé pour cacher le mot & quote; secret. Mais si vous préférez quelque chose comme un tableau composé de 5 cellules. Chacune de ces cellules aurait un nombre différent écrit dans chaque cellule et tous les nombres combinés formeraient un mot-code tel que “secret” se transformerait en un code secret que personne d'autre ou aucun autre système ne pourrait lire. Interrupteur à membrane FPC a été utilisé pour masquer le mot & quote; secret. Mais si vous préférez quelque chose comme un tableau de 5 cellules. Chacune de ces cellules aurait un nombre différent inscrit dedans et tous les nombres combinés formeraient un mot-code tel que le mot “secret” se transformerait en un code secret que personne d'autre ou aucun autre système ne pourrait lire.

Comment donc établiriez-vous une matrice clé ? La création d'une matrice clé peut parfois ressembler à de la magie noire au premier abord, alors qu'en réalité c'est juste des mathématiques. Ici, nous avons sélectionné la règle du générateur de nombres aléatoires comme étant un générateur congruentiel linéaire pour chaque cellule. Cette règle formera une chaîne d'un ensemble de nombres qui semble totalement chaotique à tout humain, mais dans cette séquence, le nombre magique sur lequel seule la personne ayant créé la matrice clé a connaissance. Tant que nous respectons cette règle et utilisons les nombres dans chaque cellule avec sagesse, il est possible pour nous de générer une matrice clé unique pouvant être utilisée pour chiffrer virtuellement n'importe quel message.

Virus ou intrusion, peu importe, protéger notre approvisionnement alimentaire dans le monde d'aujourd'hui ne fait qu'augmenter en importance. Les hackers — ces mauvais (en général) gars dans une pièce plongée dans l'obscurité, à des millions de kilomètres d'ici, qui ne rêvaient que d'accéder à vos informations de carte de crédit, etc. Introduisez un Soushine Interrupteur Tactile , transformer vos données en un hachage est la première chose qui vient à l'esprit, mais lorsque cela implique une matrice de clés comme dans cet exemple, cela va bien au-delà d'un simple hachage. C'est comme mettre un cadenas solide sur vos informations, accessible uniquement par vous et vos amis. Cela se fait généralement avec la confiance d'Is. De cette manière, vous pouvez au moins être sûr que les informations les plus importantes pour votre entreprise ne seront jamais perdues.

Profitez de notre service client en ligne disponible 24/7, avec une réponse garantie sous 8 heures et un suivi continu jusqu'à réception des marchandises, assurant un soutien rapide aux projets et des solutions fiables après-vente.

Grâce à une usine intégrée disposant de 300 équipements et de 4 lignes de production, nous maîtrisons l'ensemble du processus — de la conception à la livraison — ce qui permet une personnalisation rapide et des délais de projet accélérés pour nos clients du monde entier.

Notre usine respecte des normes strictes, certifiées selon ISO9001:2015, RoHS et le système environnemental ZHB, garantissant que tous les produits répondent à des exigences rigoureuses en matière de qualité, de sécurité et d'impact environnemental.

En tant que leader technique avec plus de deux décennies d'expérience, nous sommes spécialisés dans la conception intégrée, le développement et la fabrication de commutateurs à membrane de précision et de capteurs FSR pour des industries exigeantes telles que l'automobile, le médical et les commandes industrielles.

Droits d'auteur © Dongguan Soushine Industry Co., Ltd. Tous droits réservés - Politique de confidentialité